Cómo utilizar un generador de contraseñas aleatorias

Algunos sitios web y aplicaciones solo necesitan estar protegidos. No desea que nadie más publique desde su cuenta de correo electrónico o realice transacciones en su sitio web bancario. En la actualidad, protegemos esas cuentas mediante contraseñas, aunque las contraseñas son terribles. Si usa contraseñas muy simples, o simplemente usa la misma en todas partes, es probable que lo pirateen. Pero si lo hace demasiado complejo, es posible que lo olvide y se bloquee. La única forma de utilizar una contraseña única y segura para cada sitio es instalar y utilizar un administrador de contraseñas. Una vez que tenga ese soporte en su lugar, puede cambiar todas sus contraseñas débiles y duplicadas a fuertes y aleatorias.

Casi todos los administradores de contraseñas incluyen un componente generador de contraseñas, por lo que no tiene que crear esas contraseñas aleatorias usted mismo. (Pero si tu querer una solución hágalo usted mismo, le mostraremos cómo crear su propio generador de contraseñas aleatorias). Sin embargo, no todos los generadores de contraseñas son iguales. Cuando sepa cómo funcionan, puede elegir el que mejor se adapte a sus necesidades y utilizar el que tenga de forma inteligente.

Generadores de contraseñas: ¿aleatorios o no?

Cuando lanzas un par de dados, obtienes un resultado verdaderamente aleatorio. Nadie puede predecir si tendrás ojos de serpiente, furgones o siete afortunados. Pero en el ámbito de las computadoras, los aleatorizadores físicos como los dados no están disponibles. Sí, hay algunas fuentes de números aleatorios basadas en la desintegración radiactiva, pero no las encontrará en el administrador de contraseñas promedio del lado del consumidor.

Los administradores de contraseñas y otros programas informáticos utilizan lo que se llama un algoritmo pseudoaleatorio. Este algoritmo comienza con un número llamado semilla. El algoritmo procesa la semilla y obtiene un nuevo número sin conexión rastreable con el anterior, y el nuevo número se convierte en la siguiente semilla. La semilla original nunca vuelve a aparecer hasta que surgen todos los demás números. Si la semilla fuera un entero de 32 bits, eso significa que el algoritmo se ejecutará a través de otros 4,294,967,295 números antes de una repetición.

Esto está bien para el uso diario y está bien para las necesidades de generación de contraseñas de la mayoría de las personas. Sin embargo, es teóricamente posible que un pirata informático experto determine el algoritmo pseudoaleatorio utilizado. Dada esa información y la semilla, el hacker posiblemente podría replicar la secuencia de números aleatorios (aunque sería difícil).

Ese tipo de piratería dirigida es extraordinariamente improbable, excepto en un ataque de estado-nación dedicado o espionaje corporativo. Si es objeto de un ataque de este tipo, es probable que su suite de seguridad no pueda protegerlo; afortunadamente, es casi seguro que no eres el objetivo de este tipo de ciberespionaje.

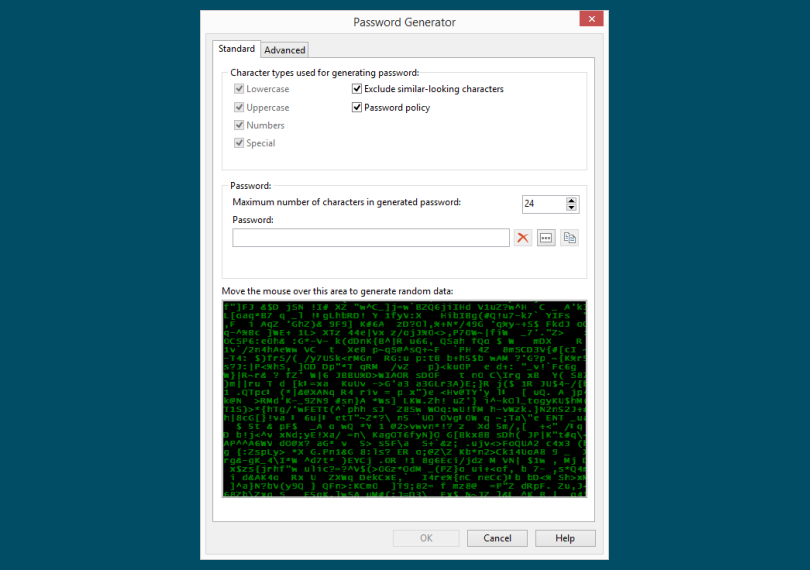

Aun así, algunos administradores de contraseñas trabajan activamente para eliminar incluso la posibilidad remota de un ataque tan enfocado. Al incorporar sus propios movimientos del mouse o caracteres aleatorios en el algoritmo aleatorio, obtienen un resultado verdaderamente aleatorio. Entre los que ofrecen esta aleatorización en el mundo real se encuentran AceBIT Password Depot, KeePass y Steganos Password Manager. La captura de pantalla anterior muestra el aleatorizador de estilo matricial de Password Depot; sí, los personajes caen cuando mueves el mouse.

¿Realmente necesitas agregar aleatorización del mundo real? Probablemente no. Pero si te hace feliz, ¡adelante!

Los administradores de contraseñas reducen la aleatoriedad

Por supuesto, los generadores de contraseñas no devuelven literalmente números aleatorios. Más bien, devuelven una cadena de caracteres, utilizando números aleatorios para elegir entre los juegos de caracteres disponibles. Siempre debe habilitar el uso de todos los conjuntos de caracteres disponibles, a menos que esté generando una contraseña para un sitio web que, por ejemplo, no permite caracteres especiales.

El grupo de caracteres disponibles incluye 26 letras mayúsculas, 26 letras minúsculas y 10 dígitos. También incluye una colección de caracteres especiales que pueden variar de un producto a otro. Para simplificar, digamos que hay 18 caracteres especiales disponibles. Eso hace un buen total de 80 caracteres para elegir. En una contraseña totalmente aleatoria, hay 80 posibilidades para cada carácter. Si elige una contraseña de ocho caracteres, el número de posibilidades es 80 elevado a la octava potencia, o 1.677.721.600.000.000, más de un cuatrillón. Eso es un trabajo duro para un ataque de craqueo de fuerza bruta, y la adivinación de fuerza bruta es realmente la única forma de descifrar una contraseña verdaderamente aleatoria.

Por supuesto, un generador totalmente aleatorio eventualmente producirá “aaaaaaaa” y “Covfefe!” y “12345678”, ya que son tan probables como cualquier otra secuencia de ocho caracteres. Algunos generadores de contraseñas filtran activamente su salida para evitar tales contraseñas. Eso está bien, pero si un pirata informático conoce esos filtros, en realidad reduce la cantidad de posibilidades y facilita el craqueo por fuerza bruta.

He aquí un ejemplo extremo. Hay 40,960,000 posibles contraseñas de cuatro caracteres, extraídas de una colección de 80 caracteres. Pero algunos generadores de contraseñas fuerzan la selección de al menos uno de cada tipo de carácter, y eso reduce drásticamente las posibilidades. Todavía hay 80 posibilidades para el primer personaje. Suponga que es una letra mayúscula; el grupo para el segundo carácter es 54 (80 menos los 26 caracteres en mayúscula). Además, suponga que el segundo carácter es una letra minúscula. Para el tercer carácter, solo quedan dígitos y caracteres especiales, para 28 opciones. Y si el tercer carácter es puntuación, el último debe ser un dígito, 10 opciones. Nuestras 40 millones de posibilidades se reducen a 1.209.600.

El uso de todos los conjuntos de caracteres es una necesidad para muchos sitios web. Para evitar que ese requisito reduzca su grupo de contraseñas, establezca una longitud alta de la contraseña. Cuando la contraseña es lo suficientemente larga, el efecto de forzar todos los tipos de caracteres se vuelve insignificante.

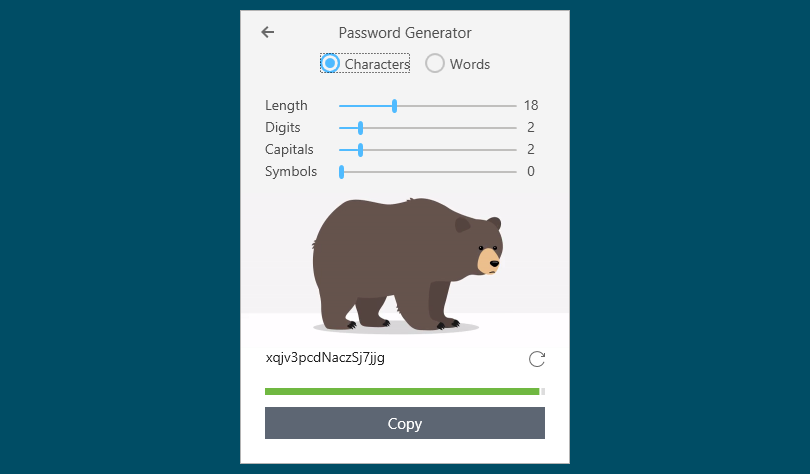

Otros límites que aplican los administradores de contraseñas reducen innecesariamente el conjunto de posibles contraseñas. Por ejemplo, RememBear Premium especifica el número exacto de caracteres de cada uno de los cuatro conjuntos de caracteres, lo que reduce drásticamente el grupo. De forma predeterminada, requiere dos letras mayúsculas, dos dígitos, 14 letras minúsculas y ningún símbolo, para un total de 18 caracteres. Esto da como resultado un grupo de contraseñas que es cientos de millones de veces más pequeño que si simplemente requiriera uno o más de cada tipo de carácter. Aquí nuevamente, puede compensar este problema configurando una contraseña de mayor longitud.

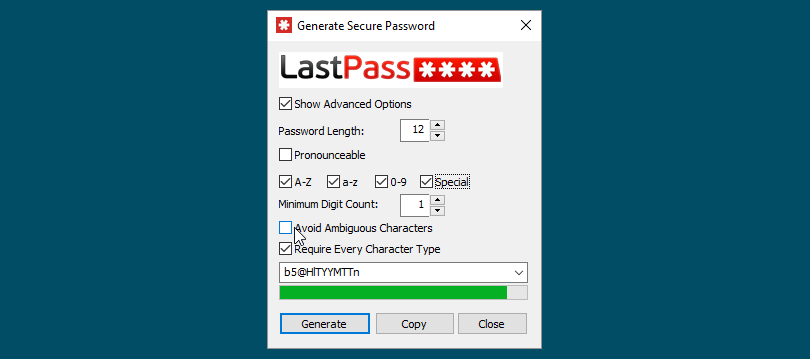

LastPass y varios otros evitan por defecto pares de caracteres ambiguos como el dígito 0 y la letra O. Cuando no tiene que recordar la contraseña, esto no es necesario; desactiva esta opción. Asimismo, no elija la opción de generar una contraseña pronunciable como “entlestmospa”. Esa opción solo es importante si es una contraseña que debe recordar. La aplicación de esta opción no solo te limita a los caracteres en minúscula, sino que rechaza la gran cantidad de posibilidades que el generador de contraseñas considera impronunciables.

Recomendado por nuestros editores

Genere contraseñas largas

Como hemos visto, los generadores de contraseñas no necesariamente eligen del grupo de todas las contraseñas posibles que coinciden con la longitud y los conjuntos de caracteres que seleccionó. En el ejemplo extremo de una contraseña de cuatro caracteres que utiliza todos los conjuntos de caracteres, alrededor del 97 por ciento de las posibles contraseñas de cuatro caracteres nunca aparecen. La solución es sencilla; ¡Ve largo! No es necesario que recuerde estas contraseñas, por lo que pueden ser enormes. Al menos, tan grande como acepta el sitio web en cuestión; algunos imponen límites.

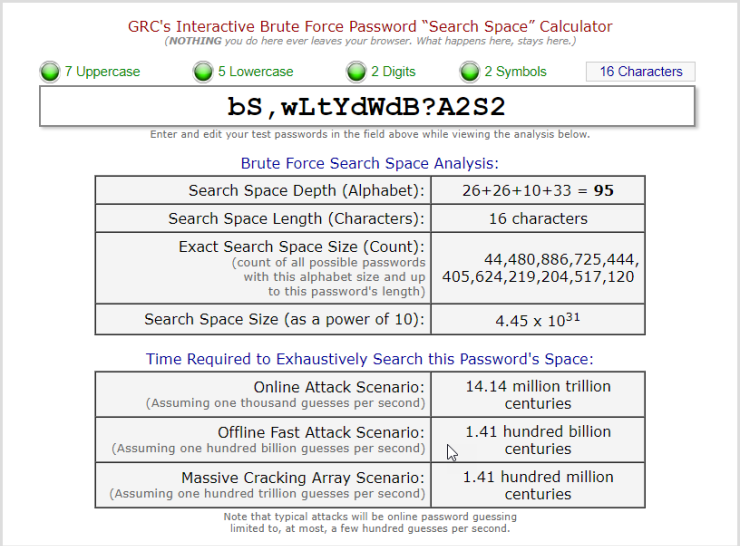

Cuanto mayor sea el espacio de búsqueda (lo que he llamado el conjunto de contraseñas disponibles), más tardaría un ataque de fuerza bruta en su contraseña. Puede jugar con la Calculadora de pajar con contraseña (como en, aguja en un pajar) en el sitio web de Gibson Research para tener una idea del valor de la longitud.

Simplemente ingrese una contraseña para ver cuánto tiempo tardará en descifrarse. (El sitio promete “NADA de lo que hagas aquí sale de tu navegador. Lo que sucede aquí, permanece aquí”. Pero la precaución sugiere que evites usar tus contraseñas reales). Una contraseña de cuatro caracteres como 1eA & no tardaría ni un día en descifrarse, si el pirata informático tiene que enviar conjeturas en línea. Pero en un escenario fuera de línea, donde el pirata informático puede intentar adivinar a alta velocidad, el tiempo de descifrado es una fracción de segundo.

En mi artículo sobre la creación de contraseñas seguras y memorables (para cosas como la contraseña maestra de un administrador de contraseñas) sugiero una técnica mnemotécnica que transforma una línea de un poema o un juego en una contraseña de apariencia aleatoria. Por ejemplo, una línea de Romeo y Julieta, Acto 2, Escena 2, se convirtió en “bS, wLtYdWdB? A2S2”. Esta no es una contraseña aleatoria, pero un pirata no lo sabe. Al colocarlo en la calculadora de Gibson, aprendemos que incluso usando una matriz de craqueo masiva se necesitarían 1,41 millones de siglos para aplicar la fuerza bruta a este.

Haga una elección informada del administrador de contraseñas

Así que ya lo sabe: el factor más importante para generar contraseñas seguras y aleatorias es hacerlas largas. Algunos generadores de contraseñas rechazan contraseñas que no contienen todos los conjuntos de caracteres, algunos rechazan aquellas con palabras de diccionario incrustadas, algunos descartan contraseñas que contienen caracteres ambiguos como una ly el dígito 1. Todas estas restricciones limitan el conjunto de contraseñas posibles, pero cuando la longitud es lo suficientemente alto, esta limitación simplemente no importa.

Por supuesto, es teóricamente (si no prácticamente) posible que algún malhechor pueda piratear el esquema de generación de contraseñas de su administrador de contraseñas favorito y, por lo tanto, obtenga la capacidad de predecir las contraseñas pseudoaleatorias que le ofrecerá. Un programa de administrador de contraseñas sospechoso podría enviar sus contraseñas aleatorias a la sede de la empresa. Esto está realmente en el nivel de preocupación de la paranoia del sombrero de papel de aluminio. Pero si realmente no desea depender de otra persona para sus contraseñas aleatorias, puede crear su propio generador de contraseñas aleatorias en Excel.